Inleiding

In het vorige blog heb ik gesproken over Incident Response. Daaruit volgt dat je ook een plan moet hebben. Een Incident Response Plan. Zowel Incident Response als het Incident Response plan hebben een directe relatie met de laatste twee fasen van het NIST Cybersecurity model: acteren en herstellen. Om dit alles weer in context te plaatsen kun je mijn vorige blogs lezen:

Ransomware – uitgelegd

Ransomware – bescherming en detectie

Ransomware – maatregelen

Ransomware – Incident Response

Incident Response Plan

Het Incident Response Plan (IRP) bevat alle informatie die nodig is om een incident adequaat af te kunnen handelen. Er zijn uiteraard veel verschillende manieren om een IRP op te stellen. Afhankelijk van het soort organisatie en de grootte ervan kan deze meer eenvoudig of juist heel complex zijn. Belangrijk daarbij is wel om het zo simpel mogelijk te houden. Hoe complexer van aard, hoe moeilijker het in gebruik zal zijn. Vermijd te veel details, of beperk deze tot specifieke procedures waar ze daadwerkelijk toegevoegde waarde hebben.

In deze blog zal ik het meer algemeen benaderen. We kunnen de volgende onderdelen onderscheiden:

Cyber Incident Response Team

Beschrijft het CIRT en de taken en verantwoordelijkheden die dit team heeft.

Incident nulmeting

Met een incident nulmeting analyseer je de huidige systemen, de incidenten die in het verleden hebben plaatsgevonden en incidenten die mogelijkerwijs plaats kunnen vinden.

Incident scenario’s

Op basis van de nulmeting worden procedures opgesteld op basis waarvan incidenten afgehandeld kunnen worden.

Meldprocedure

Hoe moeten medewerkers een incident of dreiging melden?

Communicatie

Communicatie is een belangrijk onderdeel van Incident Response, zowel intern als extern. Hoe en met wie we communiceren moet duidelijk zijn vastgelegd.

Bewustwording en training

Omdat cybersecurity continue aan verandering onderhevig is moeten medewerkers zich bewust blijven van de aanwezige risico’s op het gebied van informatiebeveiliging. Oefenen en herhalen is daarbij belangrijk.

Lessons learned

Het geleerde in de praktijk brengen en het IRP erop aanpassen.

Als eerste

Het is belangrijk om er als eerste voor te zorgen dat het IRP ook offline beschikbaar is. Ofwel: print het uit, stop het in een map en zorg dat je medewerkers er fysiek bij kunnen. Waarom? Stel dat je aangevallen wordt en je systemen zijn niet meer benaderbaar dan is je IRP waarschijnlijk ook niet meer benaderbaar. Want je had het netjes opgeslagen op je fileserver of cloud opslag. Zorg er daarom voor dat het IRP altijd fysiek beschikbaar is. En omdat het IRP gevoelige informatie bevat is het raadzaam het achter slot en grendel te bewaren.

Cyber Incident Response Team

Het CIRT bestaat uit verschillende medewerkers met verschillende vaardigheden. Dit kunnen zowel interne als externe medewerkers zijn. Of een combinatie van beide. Bepaalde onderdelen van je incident response kunnen misschien beter worden uitbesteed. Bijvoorbeeld omdat je de benodigde kennis niet zelf in huis hebt. Maar voor kennis van interne processen zijn over het algemeen interne medewerkers van belang. De grootte van het CIRT hangt af van verschillende factoren, zoals de grootte van de organisatie, welke gegevens er verwerkt worden en eventuele samenwerking met andere bedrijven.

Het CIRT team is verantwoordelijk en bevoegd om direct actie te ondernemen bij een incident. Het team is verantwoordelijk voor:

- Bepalen van de impact van het incident

- Handelingen uitvoeren om verdere impact te beperken/ voorkomen

- Communicatie en rapportage

- Uitvoeren herstelwerkzaamheden of delegatie ervan

- Onderhoud Incident Response Plan

De volgende rollen kunnen vertegenwoordigd worden in het CIRT.

- Security Officer

- IT-medewerker met specialistische kennis

- Cybersecurity specialist

- Jurist/ HR

- IT manager/ teamleider

- Communicatie

Afhankelijk van de organisatie kunnen dit meer of minder rollen zijn. Rollen kunnen ook gecombineerd zijn.

Incident nulmeting

Met een incident nulmeting wordt een uitgangssituatie vastgelegd voor incidenten. Deze wordt gebaseerd op de kennis die aanwezig is van de huidige systemen en incidenten die al eens hebben plaatsgevonden, of waarvan we weten dat ze kunnen voorkomen. Deze incidenten krijgen een prioriteit welke wordt gebaseerd op urgentie en impact. Wat voorbeelden:

- Welke incidenten vonden er in het verleden plaats?

- Welke dreigingen bestaan er?

- Welke systemen hebben we en welke zijn kwetsbaar?

- Welke dreigingen zijn het meest waarschijnlijk?

- Welke bedrijfsprocessen lopen risico en in welke mate?

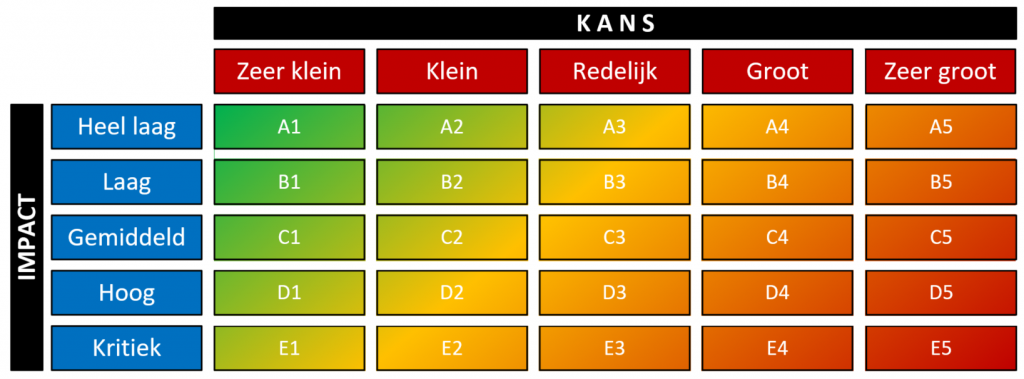

Maak een risico matrix. Bepaal per incident hoe groot de kans is dat het kan gebeuren. Vervolgens categoriseer je de mogelijke incidenten op basis van impact. Zo ontstaat een matrix op basis waarvan je urgentie kunt bepalen. Zo’n matrix kan er als volgt uitzien:

Incident scenario’s

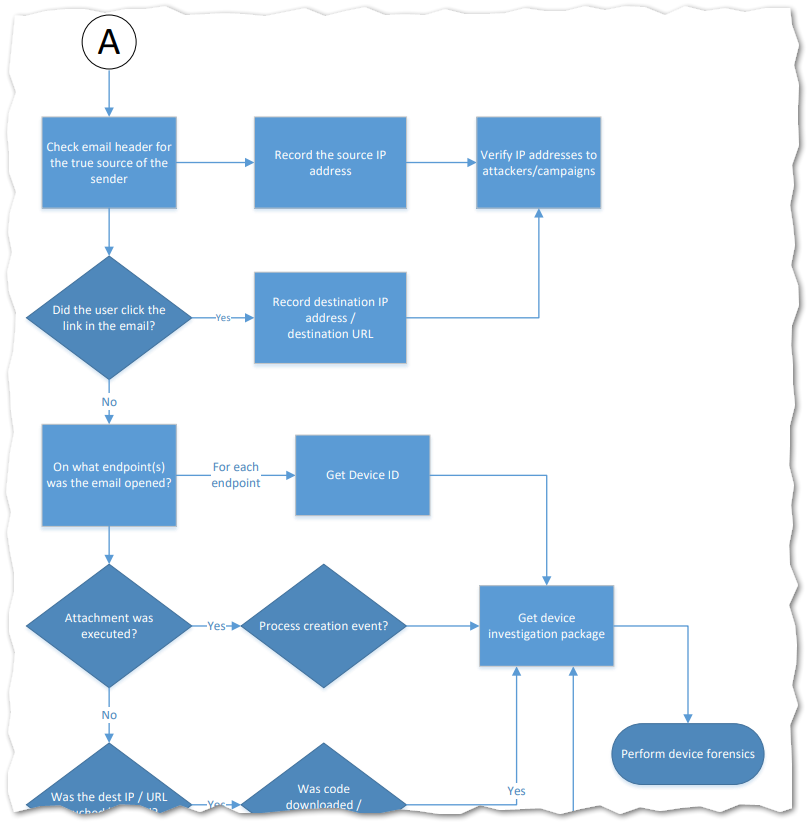

Als de mogelijke incidenten in kaart zijn gebracht kunnen we er procedures voor vastleggen. Deze worden ook wel ‘playbooks’ genoemd. Zo’n playbook beschrijft het incident en welke stappen er ondernomen moeten worden om het incident te mitigeren. Belangrijk daarbij is: wie doet wat? Maak gebruik van de verschillende rollen die binnen het CIRT worden vertegenwoordigd. Zo’n playbook kan als een flowchart worden opgesteld. Een voorbeeld:

Dit voorbeeld is afkomstig van Microsoft. Kijk eens op https://docs.microsoft.com/en-us/security/compass/incident-response-playbooks.

Communicatie matrix

Bij incidenten is communicatie van groot belang. Het is daarom van belang een communicatie matrix vast te leggen voor zowel interne als externe communicatie. En dan gaat het niet alleen over informatief communiceren, dus over de status en voortgang van het incident. Het gaat ook over communicatie met bijvoorbeeld een externe partij zoals een cybersecurity bedrijf die forensisch onderzoek kan doen, een jurist of een verzekeraar. Zo’n matrix kan onderdeel zijn van een playbook uiteraard.

Let hierbij wel op dat zo’n communicatiematrix privacygevoelige data kan bevatten, zoals persoonlijke contactgegevens. Toegang tot deze matrix moet dan ook goed worden afgeschermd.

Meldprocedure

De meldprocedure heeft betrekking op het melden van incidenten. Op welke wijze moet dit worden gedaan. En wanneer. Zie daarvoor verderop bij bewustwording. Meestal geldt hier wel: een beller is sneller. Het komt al te vaak voor dat een potentieel beveiligingsincident per mail wordt gemeld. En dat deze via een geautomatiseerd proces in een ticketsysteem terecht komt. En dan is het maar afwachten hoe snel het wordt opgepakt. Terwijl er ondertussen mogelijk al een aanval gaande is…

Het is dus belangrijk dat medewerkers zich ervan bewust zijn potentiële beveiligingsincidenten snel te melden. En weten welke procedure gevolgd moet worden, zowel binnen als buiten werktijd.

Bewustwording en training

Bewustwording is erg belangrijk als het gaat om het voorkomen van, of het tijdig opmerken van beveiligingsincidenten. Een deel hiervan is onderdeel van de eerste fase van het Cybersecurity model: identificeren. Door beveiliging meer als uitgangspunt te zien kan het aanvalsoppervlak van een organisatie verkleind te worden. Bijvoorbeeld door op de hoogte te blijven van potentiële gevaren en het tijdig acteren daarop. Door het toepassen van mitigerende maatregelen, zoals voorgeschreven door leveranciers.

Een ander deel is bewustwording van medewerkers. Onderzoek heeft uitgewezen dat zo’n 90% van beveiligingsincidenten begint via e-mail. Natuurlijk kan e-mail gefilterd worden door e-mail beveiligingssystemen. Maar ook die houden niet alles tegen. Vaak zijn malafide e-mails, zoals phishing mails moeilijk van echte te onderscheiden. Ze bevatten som

Door medewerkers regelmatig van zinvolle informatie te voorzien kan dit het bewustzijn verhogen. Maar let op: overdaad schaadt. Te veel en te vaak informeren en medewerkers zullen het niet meer tot zich nemen, of het domweg negeren. Doseren is dus belangrijk. Je kunt hierbij denken aan micro learning, korte trainingsmomenten van één of twee minuten zoals een infographic of korte animatie.

Denk ook aan een meer interactieve vorm van informering, zoals informatie gecombineerd met een quiz. Eigenlijk een vorm van training dus. Of een phishing test om te zien hoe bewust je medewerkers zijn van de potentiële gevaren als ze een daadwerkelijke phishing mail krijgen.

Training voor het CIRT is iets anders in dit opzicht. Hierbij gaat het om daadwerkelijke training op het gebied van beveiliging, zoals producttrainingen voor leden van het CIRT. Of specifieke incident response trainingen. Het is ook belangrijk om regelmatig incident response te oefenen. En de vastgelegde procedures en playbooks dan te doorlopen. Want als een beveiligingsincident zich voordoet wil je wel goed voorbereid zijn. Training en oefening zijn daarbij belangrijke hulpmiddelen.

Tot slot

In deze blog ben ik ingegaan op de laatste twee fasen van het NIST Cybersecurity model: acteren en herstellen. Waarbij we deze als Incident Response met een plan implementeren. Voorbereiding is daarbij het belangrijkste: je wilt beslagen ten ijs komen als het gaat om beveiligingsincidenten en hoe daarmee om te gaan.

Maak het Incident Response Plan onderdeel van je organisatie, niet alleen van de IT-afdeling. Ga met elkaar in gesprek en maak beveiligingsrisico’s bespreekbaar. Hoeveel schade kun je als organisatie aan voordat je bedrijfsprocessen ernstig verstoord worden? Wat kost data verlies? Moet ik mezelf verzekeren? Heb ik misschien specialistische hulp nodig? Stel jezelf zinvolle vragen.

En vooral: blijf leren, testen, oefenen en herhalen. Doe eens een oefening waarbij je een daadwerkelijke aanval doorloopt. Leer ervan, doe ervaring op. Wees voorbereid.